5 metody uwierzytelniania dwuelementowego, ich zalety i wady

Technologii / / December 19, 2019

Na wykorzystanie dwuskładnikowego uwierzytelniania dla bezpiecznego ochrony swoich danych w internecie dzisiaj myśli coraz więcej ludzi. Wiele przystanków złożoność i niezrozumiałość technologii, to nic dziwnego, gdyż istnieje kilka możliwości jego realizacji. Będziemy patrzeć na wszystkich z nich, przeglądając swoje wady i zalety każdego z nich.

W samym sercu dwuskładnikowego uwierzytelniania jest stosowanie nie tylko tradycyjne paczkach „login-hasło”, ale także dodatkowa warstwa ochrona - tak zwany drugi czynnik, którego posiadanie jest niezbędne do potwierdzenia do wzmocnienia dostępu do konta lub innego danych.

Najprostszym przykładem dwuskładnikowego uwierzytelniania, która jest stale wychodził przez każdego z nas - do wypłaty gotówki w bankomacie. Aby dostać pieniądze, trzeba mieć kartę, która tylko masz, i kodu PIN, że tylko znasz. Po zabezpieczeniu karty, atakujący nie będzie w stanie wypłacać gotówkę bez znajomości kodu PIN i po prostu nie może uzyskać pieniądze wiedząc o tym, ale nie posiadające kartę.

Na tej samej zasadzie z dwóch-factor authentication zapewnia dostęp do swoich kont w sieciach społecznościowych, do poczty elektronicznej i innych usług. Pierwszym czynnikiem jest kombinacja nazwy użytkownika i hasła, a także sekundę może działać po 5 rzeczy.

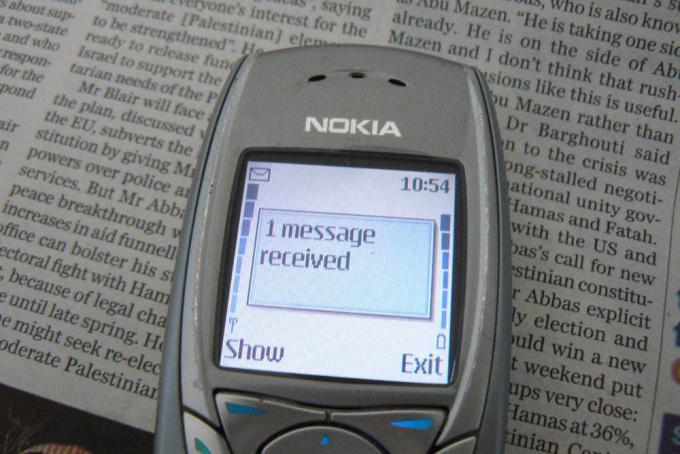

Kody SMS

Potwierdzenie przez SMS-kod działa bardzo prosto. Ty, jak zwykle, należy wprowadzić nazwę użytkownika i hasło oraz swój numer telefonu otrzyma SMS z kodem, który należy wprowadzić, aby uzyskać dostęp do konta. To wszystko. Następnego wejściowy jest wysyłany do innego kodu SMS, ważny tylko dla bieżącej sesji.

zalety

- Generowania nowych kodów dla każdego wejścia. Jeśli atakujący porwać swoją nazwę użytkownika i hasło, nie może nic zrobić bez kodu.

- Wiązanie z numerem telefonu. Wejście nie może być bez telefonu.

braki

- Jeśli nie ma zasięgu sieci, nie będzie mógł się zalogować.

- Istnieje teoretyczna możliwość zastąpienia numerów przez operatora usług lub pracowników salonach połączenia.

- Jeżeli uprawniony i dostać kody do tego samego urządzenia (np smartphone), przestaje być ochrona dwuskładnikowego.

Aplikacje uwierzytelniających

Ten przykład wykonania jest w dużej mierze podobne do poprzedniego, z tą tylko różnicą, że zamiast odbierania kodów SMS są generowane w urządzeniu za pomocą specjalnej aplikacji (Google Authenticator, Authy). Podczas instalacji użytkownik otrzymuje klucz podstawowy (najczęściej - w postaci QR-code), na podstawie którego przy użyciu algorytmów kryptograficznych haseł jednorazowych generowanych z okresem ważności od 30 do 60 sekundy. Nawet jeśli założymy, że napastnicy będą w stanie przechwycić 10, 100 lub nawet 1000 haseł przewidzieć z nimi, co będzie następnym hasło, po prostu niemożliwe.

zalety

- Dla uwierzytelnienia nie potrzebuje sygnału komórkowego, wystarczy połączyć się z internetem podczas początkowej konfiguracji.

- Wsparcie dla wielu kont w jednym uwierzytelnienia.

braki

- Jeżeli napastnikowi uzyskać dostęp do klucza podstawowego na urządzeniu lub poprzez włamanie do serwera, będą zdolne do generowania haseł przyszłości.

- W przypadku korzystania z Authenticator na tym samym urządzeniu, z którym wejście, dwa czynnikiem jest stracone.

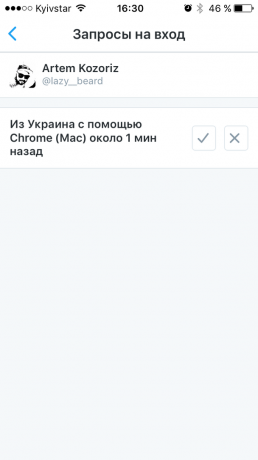

Sprawdzanie logowanie za pomocą aplikacji mobilnych

Ten typ uwierzytelniania można nazwać workiem od wszystkich poprzednich. W tym przypadku, zamiast kodów żądanie lub haseł jednorazowych, należy potwierdzić swój wpis z urządzeń mobilnych z aplikacji serwisu. Jest on przechowywany w kluczu prywatnym urządzenia, które jest sprawdzane przy każdym wejściu. Działa w Twitter, snapchat i różnych gier online. Na przykład podczas wprowadzania Twittera konto w wersji internetowej, należy wprowadzić login i hasło, a następnie na smartfonie otrzymasz powiadomienie z prośbą o wejście po upewnieniu się, że Twoja przeglądarka otwiera taśma.

zalety

- Nie trzeba wprowadzać niczego przy wejściu.

- Niezależność od sieci komórkowej.

- Wsparcie dla wielu kont w jednej aplikacji.

braki

- Jeśli atakujący porwać klucz prywatny, może podszyć się pod Ciebie.

- Znaczenie dwuskładnikowego uwierzytelniania jest tracona przy użyciu tego samego urządzenia do logowania.

tokeny sprzętowe

Fizycznej (lub metalowe), znaczniki są najbardziej niezawodny sposób uwierzytelniania dwuskładnikowego. Jako oddzielne urządzenia, tokenów sprzętowych, w przeciwieństwie do wszystkich metod wymienionych powyżej, na każdy scenariusz nie utraci składnik dwa czynnikiem. Najczęściej są one przedstawiane w postaci pamięci USB z własnym procesorem, generowania kluczy kryptograficznych, które są wprowadzane automatycznie po podłączeniu do komputera. Wybór przycisku zależy od konkretnej usługi. Google, na przykład, zaleca użyć standardowych żetonów FIDO U2F, których ceny zaczynają się od $ 6 za wyjątkiem dostawy.

zalety

- No SMS i aplikacji.

- Nie ma potrzeby w urządzeniu mobilnym.

- Jest to całkowicie niezależne urządzenia.

braki

- Trzeba kupić oddzielnie.

- Nie są obsługiwane we wszystkich usług.

- W przypadku korzystania z wielu kont będzie musiał nosić całą masę żetonów.

Klucze back-up

W rzeczywistości nie jest to oddzielny proces i awaryjna w przypadku utraty lub kradzieży smartfona, który odpowiada za hasłem jednorazowym lub kodem weryfikacyjnym. Po skonfigurowaniu uwierzytelniania dwuskładnikowego w każdej usługi dostaniesz kilka kluczy zapasowych do użytku na wypadek awarii. Z ich pomocą można zalogować się do swojego konta, odłączyć skonfigurowanych urządzeń i dodawać nowe. Klawisze te należy przechowywać w bezpiecznym miejscu, a nie w postaci zrzutu ekranu w telefonie lub w pliku tekstowym na komputerze.

Jak widać, zastosowanie dwuskładnikowego uwierzytelniania, istnieją pewne niuanse, ale wydają się być trudne, tylko na pierwszy rzut oka. Jaki powinien być idealny balans pomiędzy ochroną i wygody, każdy decyduje za siebie. Ale w każdym razie, wszystkie problemy są bardziej niż uzasadnione, jeśli chodzi o bezpieczeństwo danych płatności lub informacji osobistych nie jest przeznaczony dla wścibskich oczu.

Gdzie można i należy włączyć uwierzytelnianie dwuskładnikowe, jak również to, co wspiera jej usługi, mogą być odczytywane tutaj.