Niepewne komunikacja: 9 sposobów aby słuchać telefonie

Życie Technologii / / December 19, 2019

JET-Us

Karta SIM JET zapewnić bezpieczne i nieograniczone Worldwide Communication.

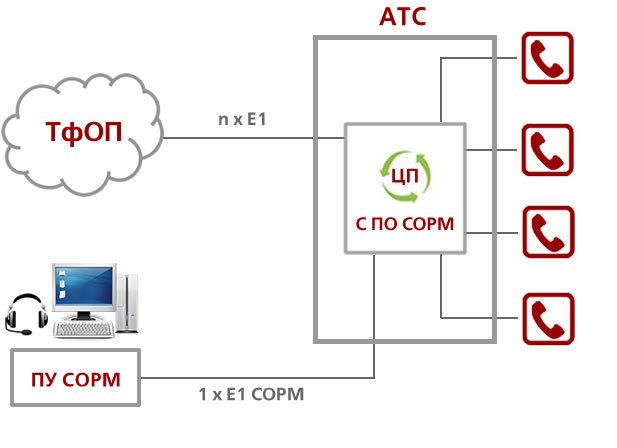

1. SORM - oficjalna podsłuch

Najbardziej oczywistym sposobem - na oficjalnej podsłuch przez rząd.

W wielu krajach, firmy telekomunikacyjne mają obowiązek zapewnić dostęp do linii przechwytywania kanałów telefonicznych do właściwych organów. Na przykład, w Rosji, w praktyce odbywa się to technicznie przez SORM - systemu sprzętowego, aby zapewnić funkcje operacji wyszukiwania.

Każdy operator musi być zainstalowany w centrali Zintegrowany moduł SORM.

Jeżeli operator nie ustawił na sprzęt PBX dla podsłuch telefonów wszystkich użytkowników jego licencji w Rosji zostanie ona anulowana. Podobne programy działają w całkowitej podsłuch Kazachstan, Ukraina, Stany Zjednoczone, Wielka Brytania (Przechwycenie Modernizacja Program, Tempora) I innych krajach.

Korupcja urzędników i pracowników służb bezpieczeństwa jest dobrze znana. Jeśli mają dostęp do systemu w trybie „boga”, który za dodatkową opłatą można również dostać. Jak we wszystkich systemach państwowych, w rosyjskim SORM - duży bałagan i typowego rosyjskiego niedbalstwa. Większość techników faktycznie ma bardzo

niskie kwalifikacjeKtóry pozwala na podłączenie nielegalnie do systemu bez wiedzy same służby specjalne.operatorzy telekomunikacyjni nie mają żadnej kontroli nad tym, kiedy i kto abonentów słuchać na liniach SORM. Operator nie sprawdza, czy istnieje szczególna sankcja użytkownik sąd podsłuchu.

„Staje się pewnego postępowania karnego w sprawie badania zorganizowanej grupy przestępczej, która wymienia 10 pokoi. Trzeba słuchać kogoś, kto nie ma związku z niniejszym postępowaniem. Po prostu wykończył ten numer i powiedzieć, że masz aktualne informacje o tym, co jest jedna liczba liderów grupy przestępczej”- mówią ludzie wiedzą ze stroną „Agentura.ru”.

W ten sposób, poprzez SORM można słuchać nikogo na „legalne”. Tutaj jest chroniony połączenia.

2. Podsłuch przez operatora

operatorów komórkowych na ogół bez żadnych problemów przeglądania listy połączeń i ruchów historii telefon komórkowy, który jest zarejestrowany do różnych stacji bazowych w jego fizycznym lokalizacja. Aby uzyskać nagrywania rozmów telefonicznych, jak tajne służby, operator musi połączyć się z systemem SORM.

na nowe przepisy Rosji Operatorzy są zobowiązani do prowadzenia rejestru wszystkich rozmów członków od sześciu miesięcy do trzech lat (dokładny termin jest teraz zgodzić). Ustawa wchodzi w życie w 2018 roku.

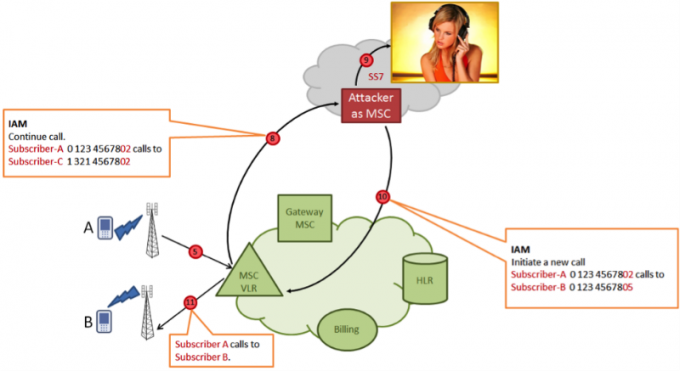

3. Podłączenie do sieci sygnalizacyjnej SS7

Znając liczbę ofiar można słuchać przez telefon podłączony do sieci za pośrednictwem operatora sieci Protokół do sygnalizacji SS7 Vulnerability (Sygnalizacja systemu № 7).

Eksperci opisują tę technikę w taki sposób.

W piggybacks Intruz w sieci SS7 sygnalizacji w których kanały wysyła napowietrznych wyślij wiadomość Routing Information SM (SRI4SM), wskazując na parametr numer telefonu abonenta A. zaatakowany W odpowiedzi na abonenta sieci macierzystej atakującego A wysyła informacje techniczne: IMSI (International Subscriber Identity) oraz adres MSC przełącznik, który jest obecnie w służbie abonent.

Następnie atakujący z komunikatem Insert Subscriber Data (ISD) wprowadza VLR bazie danych zaktualizowany profil abonent zmienia w nim adres systemu rozliczeniowego w celu rozwiązania własne, Systemy psevdobillingovoy. Wtedy, gdy zaatakowany partia sprawia połączenia wychodzącego, okazuje przełącznik zamiast rzeczywistego systemu rozliczeniowego do system, który pozwala dyrektywa przełącznik przekierować rozmowę na osobę trzecią atakuje ponownie kontrolowana przez atakujący. Na tej trzeciej konferencji partii jechał z trzech abonentów, z których dwa są prawdziwe (wywołujący A i B o nazwie), a trzeci napastnik nieuprawnione osadzone i może słuchać i nagrywać rozmowa.

Jazda to działa. Eksperci twierdzą, że rozwój sieci SS7 do sygnalizacji nie został zbudowany w celu ochrony przed atakami takich mechanizmów. Konsekwencją było to, że ten system i tak zakryte i zabezpieczone od przyłączy zewnętrznych, ale w praktyce, atakujący może znaleźć sposób, aby przyłączyć się do sieci sygnalizacyjnej.

Przez sieć SS7, można podłączyć do dowolnego miejsca na świecie, na przykład w biednym kraju afrykańskiego - a dostaniesz dostęp włącza wszystkie podmioty w Rosji, Stanach Zjednoczonych, Europie i innych krajach. Metoda ta pozwala na słuchanie dowolnego telefonu na świecie, nawet po drugiej stronie globu. Intercept przychodzące SMS dowolny telefon przeprowadziła także elementarnym, a także transfer równowagi poprzez USSD-żądanie (po więcej szczegółów patrz przemówienie Puzankova Siergiej i Dmitry Kurbatov na hakerów PHDays konferencyjnych IV).

4. Podłączenie do przewodu

Dokumenty Edward Snowden stał się znany, że agencje wywiadowcze są nie tylko „oficjalnie” słuchać połączenia telefonicznego za pomocą przełączników ale połączony bezpośrednio do światłowoduNagrywanie cały ruch całkowicie. To pozwala na słuchanie zagranicznych operatorów, którzy nie dają słuchania oficjalnie zainstalować sprzęt na ich wymianę.

Prawdopodobnie jest to dość rzadka praktyka międzynarodowego szpiegostwa. Ponieważ PBX w Rosji, a więc wszędzie jest wart Equipment słuchania, nie ma potrzeby, aby połączyć się włókna. Być może taka metoda A powinna być stosowana tylko do przecięcia i przechwytywania ruchu w sieciach lokalnych do lokalnych giełdach. Na przykład, aby nagrać interkomu w firmie, jeśli są one wykonywane w ramach lokalnej centrali PBX lub VoIP.

5. Instalacja spyware Trojan

Na poziomie gospodarstw domowych, to najprostszy sposób, aby słuchać rozmowy użytkownika na telefon komórkowy do Skype i innych programów - wystarczy zainstalować trojana na swoim smartfonie. Metoda ta jest dostępna dla każdego, nie wymaga uprawnień agencji wywiadowczych rządowych lub decyzji sądu.

Zagraniczne organy ścigania często kupić specjalne trojany że nikt znane użycie 0 dni-luk w Androidzie i iOS zainstalować programy. Trojany te zostały zlecone organom ścigania rozwijać firmy jak Gamma Group (trojańskie FinFisher).

Rosyjskie organy ścigania umieścić Trojanie nie ma większego sensu, chyba, że chcesz okazję aktywowania mikrofonu smartphone i rekord, nawet jeśli użytkownik jest rozmawiać na telefon komórkowy telefon. W innych przypadkach, z SORM radzi sobie podsłuch. Dlatego rosyjskie służby specjalne nie aktywnie realizować trojanów. Ale to jest ulubionym narzędziem hakerów na nieformalnym użytkowania.

Żony szpiegować swoich mężów, biznesmenów studiowania działania konkurentów. W Rosji, oprogramowanie Trojan jest powszechnie stosowany do podsłuch imieniu klientów prywatnych.

Trojan jest zainstalowany na smartfonie na różne sposoby: poprzez fałszywej aktualizacji oprogramowania przez e-mail z fałszywej aplikacji, poprzez lukę w Androidzie lub w popularnym oprogramowaniu Typ iTunes.

Nowych luk w programach są dosłownie każdego dnia, a następnie powoli blisko. Na przykład, Trojan zainstalowane przez FinFisher Luka w iTunesŻe Apple nie jest zamknięta od 2008 do 2011-ty. Przez ten otwór może być zainstalowany na komputerze ofiary dowolnego oprogramowania z nazwą firmy Apple.

Być może, w smartfonie jest już ustawiony trojana. Nie wydaje się, że bateria smartphone niedawno zwolniony trochę szybciej niż normalnie?

6. Aktualizacja aplikacji

Zamiast instalowania specjalnego spyware Trojan atakujący może zrobić więcej mądry: wybierz aplikację, którą dobrowolnie zainstalować na smartfonie, a następnie dać mu pełne uprawnienia do dostępu do rozmów telefonicznych, nagrywanie rozmów i przesyłania danych do zdalnego serwer.

Na przykład może to być popularna gra, która jest dystrybuowana przez „left” mobilnych katalogów aplikacji. Na pierwszy rzut oka, zwykłej grze, ale z funkcją przechwytywania i nagrywania rozmów. Bardzo wygodne. Użytkownik z rąk pozwala program przejść do trybu online, gdzie wysyła pliki, aby nagrać rozmowę.

Alternatywnie, funkcjonalność szkodliwej aplikacji mogą być dodawane jako uaktualnienie.

7. Podrobiony stacja bazowa

Podrobiony stacja bazowa ma silniejszy sygnał niż realnej BS. Ze względu na to, że przechwytuje ruch abonentów i pozwala na manipulowanie danymi w telefonie. Wiadomym jest, że fałszywe stacje bazowe są szeroko stosowane przez organy ścigania za granicą.

W Stanach Zjednoczonych popularne modele fałszywe BS nazywa Stingray.

I nie tylko organy ścigania są przy użyciu takich urządzeń. Na przykład biznesmenów w Chinach często używają fałszywych BS dla masowego spamu do telefonów komórkowych, które znajdują się w promieniu kilkuset metrów wokół. Ogólnie rzecz biorąc, produkcja Chin „fake sto” umieścić na strumieniu, tak że lokalne sklepy nie jest problemem, aby znaleźć podobne urządzenie, montowane tylko na kolana.

8. hacking femtokomórek

mobilne stacje małej mocy miniaturowy że ruch przechwytującym z telefonów komórkowych, które są w zasięgu - Ostatnio Femtokomórki są wykorzystywane w niektórych firmach. Taki Femtocell pozwala nagrywać rozmowy telefoniczne wszystkich pracowników spółki, przed przekierowaniem połączenia do stacji bazowej operatorów komórkowych.

W związku z powyższym, na podsłuch w telefonie chcesz zainstalować Femtocell lub siekać oryginalnego operatora ofertę femtocell.

9. Komórka kompleks zdalnego podsłuchu

W tym przypadku antena radiowa zainstalowane blisko abonenta (odległość robocza do 500 metrów). Antena kierunkowa, podłączony do komputera, przechwytuje sygnały telefoniczne, a po użyciu po prostu zabrane.

W przeciwieństwie do femtokomórek fałszywych lub trojana jest szkodliwy użytkownik nie musi się martwić, że aby dostać się do tego miejsca i ustawić Femtocell, a następnie usunąć go (lub usunąć trojan, nie śladu hacking).

Możliwości współczesnych komputerów jest wystarczająca do nagrywania sygnału GSM na dużą liczbę częstotliwości, a następnie złamać szyfrowanie za pomocą tęczowe tablice (tutaj opis technologii Znane jest dla specjalisty w Karsten zero).

Jeśli dobrowolnie niosą uniwersalne błąd automatycznie zbierać obszerną dokumentację na siebie. Pytanie tylko, kto będzie potrzebował tej dokumentacji. Ale jeśli jest to konieczne, może on uzyskać je łatwo.