11 oznak włamania komputer lub smartfon

Technologii / / December 19, 2019

1. niewyjaśnione obciążania rachunku

Pierwszą rzeczą, która może sprawić, że myślę o ewentualnym włamaniem - jest nagłe wycofanie funduszy, do których nie mają związek. Jest to wyraźny znak, że oszuści mogą uzyskać dostęp do informacji o karcie lub „porwany” konta jednej z usług płatniczych stosowanych przez was.

Jeśli saldo środków jest zawsze pod ręką, można zauważyć podejrzaną aktywność szybko. Jeśli rzadko sprawdzić wynik i nawet nie podłączone powiadomienie poprzez SMS lub e-mail, nadszedł czas, aby to zrobić.

Wiadomości z kodami do potwierdzenia zakupów, które, oczywiście, nie popełnił, ignorować też bynajmniej nie jest niemożliwe. Niezależnie od tego, czy nadawca jest znany, czy nie, należy natychmiast zablokować kartę i udać się do banku.

2. Spowalniając działanie urządzenia

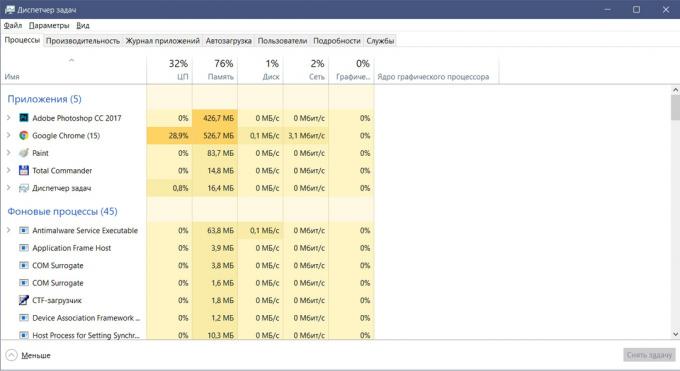

Praca wkraść się do komputera lub smartfona złośliwego oprogramowania może wymagać dużej mocy obliczeniowej. Dlatego też, jeśli zauważyć spadek wydajności, co jest znaczące, nieoczekiwane i długoterminowe - należy natychmiast sprawdzić urządzenie pod kątem wirusów i ograniczenia tego okresu żadna sieć Aktywność. Jeśli zagrożenie zostało znalezione, prawdopodobnie spowalnia powód

leży gdzie indziej.3. Wyłączenie lub przerw w pracach oprogramowania zabezpieczającego

Jeśli malware wkradły się i miał czas, aby rozwijać korzenie, to jest możliwe, że będzie starał się zamknąć albo izolować wszystkie niebezpieczne środki zaradcze dla niego. Powodem na alarm - wyłączenie mimowolne antywirusowe lub niemożność uruchomić skanowanie komputera na żądanie. Uniknąć takiej sytuacji pozwoli stałej aktualizacji antywirusowych baz danych i pobieranie aplikacji wyłącznie z zaufanych źródeł.

4. Zmiana ustawień przeglądarki lub oprogramowania bez udziału

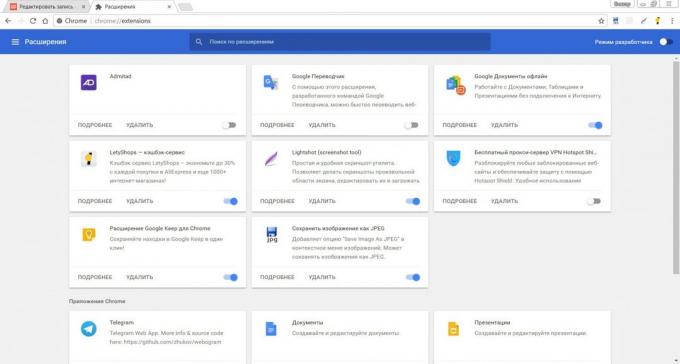

Jeśli ochrona urządzeniu brakowało przynajmniej jeden szkodliwy program, a następnie szybko mogą stać się znacznie większy. Zakorzenione w sprawie zagrożeń PC może zainicjować pobieranie dodatkowych złośliwych narzędzi, które mogą być prezentowane jako dodatkowego oprogramowania i rozszerzeń opartych na przeglądarce.

Sprawdź, co jest aktywne oprogramowanie w momencie komputerze, można użyć „Menedżer zadań” w systemie Windows (przyczyna kombinację klawiszy Ctrl + Alt + Del) i „System monitoringu” na MacOS (zobacz listę „Narzędzia” lub „Program”). Trzeba otworzyć listę wszystkich rozszerzeń iw podobny sposób sprawdzić w przeglądarce, która jest zainstalowana i rozpocznie się automatycznie.

5. Zwiększenie liczby pop-upy

Przez przeglądarkę oraz niektórych innych aplikacji malware może zarzucać Cię pop-upy na konieczność przeprowadzenia skanowania komputera lub testowania danych logowania. Okna te często wyglądają bardzo autentyczny i nie wzbudzać podejrzeń, ale gdyby zaczęli częściej niż kiedykolwiek wcześniej pojawia, jest okazją do refleksji.

Teraz nowoczesnych przeglądarek i systemów operacyjnych na ogół wykonuje świetną robotę z irytujących vsplyvashkami, ale prawdopodobieństwo, że inicjatorem wystawy następnym oknie lub baner jest dostać się do złośliwego oprogramowania PC, jeszcze tam.

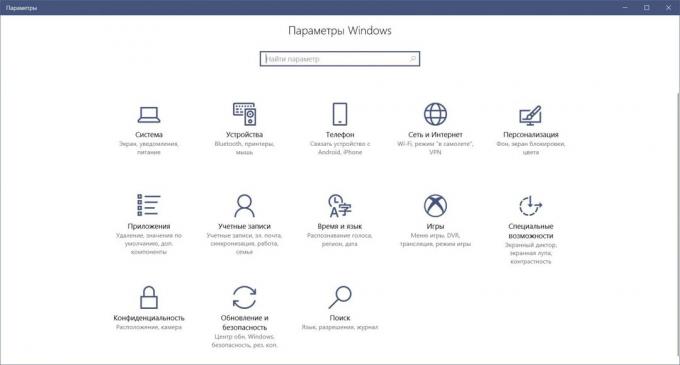

6. Zmiany w ustawieniach systemowych

Złośliwe aplikacje mogą całkowicie zmienić, a ustawienia systemu. Klasyczny przykład - zmiana ta stronę w przeglądarce lub wyszukiwarka. Widząc zupełnie nowy i nadal dość wątpliwy stronę podczas ładowania tego samego Chrome lub Firefox, kierujemy się na niej linki, oczywiście, nie jest to konieczne.

Szczególnie uważnie obserwować żądań do ustawień systemowych zmian i wydawania zezwoleń dla nowych programów. To ostatnie jest bardzo ważne w przypadku smartfonów, gdzie najwyraźniej elementarne aplikacje mogą wymagać listę praw dostępu w trzewiach gadżetu.

7. Niekontrolowane pracy urządzenia

Jeśli czasami czuję, że komputer lub telefon inteligentny żyje własnym życiem, jest prawdopodobne, że są one ktoś zarządza zdalnie. Odbywa się to poprzez zastosowanie backdoor, który można pobrać wraz z nowo pobranej zawartości.

Ten pilot zdalnego dostępu mogą być śledzone na mimowolne urządzenia wyjścia z trybu uśpienia, aktywność dysku twardego w nagłym momencie bezczynności PC, a nawet w spontanicznym ruchu kursora myszy. Na szczęście w ostatnich latach tak nachalny hacki są niezwykle rzadkie, zwłaszcza jeśli używasz tylko licencjonowanego oprogramowania.

8. Nagłe zamknięcie i ponowne uruchomienie

Dodatkowo do działania w systemie, szkodnik może spowodować nagłe wyłączenie i ponowne uruchomienie urządzenia. To może dobrze mówić o częściowej kontroli nad komputerem i próbach destabilizacji systemu.

Panic tutaj kosztuje tylko kiedy takie częste odłączanie i przesłanki dla których nie było: nie przeciążać komputerów wymagających gier i ogrzewanie sterowania. W tych przypadkach, ponownie, warto sprawdzić aktywne procesy w „Task Manager”, a w szczególności autorun.

9. Wysyłanie wiadomości bez Twojej wiedzy

W przypadku dostępu do swoich napastników pocztowych starają się szerzyć swoje macki w miarę możliwości. Spamowanie w Twoim imieniu - pierwszą rzeczą, jaką należy zwrócić uwagę. Codziennie sprawdzać nie tylko nową pocztę, ale także folderze wysłanych wiadomości. Zauważając coś podejrzanego, spieszy się do zmiany hasło z tego powodu, i to zrobić lepiej za pośrednictwem innego urządzenia.

10. Podejrzana aktywność w Internecie

Możesz stać się źródłem spamu nie tylko poczty elektronicznej, ale również w sieciach społecznych. I zwykle jeden wysyłania wiadomości napastnicy nie są ograniczone. Jeśli tak jest, na przykład, Twitter, posiekany konto można powiedzieć wiele nowych subskrypcji i komentarzy pod fałszywym stanowisk. A problem jest to, że może to wszystko można znaleźć dopiero po pewnym czasie, że konto zostało już użyte do maksimum.

Aby uchronić się od tego jest możliwe tylko za pomocą czujności, czyli okresowej weryfikacji głównych działań w każdej sieci. W przypadku wykrycia podejrzanych wiadomościach i komentarzach, że nie można nawet zostawić pijany, pamiętaj, aby zmienić hasło za pomocą tego dla innych urządzeń.

11. Odmowa dostępu do swoich kont

Jeżeli zezwolenie w którymkolwiek z usług domyślnym hasłem nagle wymyślił, to jest prawdopodobne, że osoba atakująca, która uzyska dostęp do swojego konta, udało się to zmienić. W przypadku, gdy nie ma potrzeby do paniki z dużym usługi lub sieci społecznej. Możesz pomóc przywrócić kształt i zmienić hasło za pośrednictwem poczty lub bezpośredniego odwołania się do pomocy technicznej.

Aby zwiększyć poziom ochrony dla wszystkich kont i sieci społecznych, konieczne jest do użytku uwierzytelniania dwuskładnikowego.

spowodować

Nawet jeśli uważasz, że niebezpieczeństwo minęło i rachunki dane nie zostały naruszone, aby być bezpieczne, na pewno warto. Po raz kolejny przypomnieć, że zawsze ma sens, aby okresowo aktualizować haseł z ich kont, szczególnie gdy to samo hasło jest używane w wielu usług.

Jeżeli którykolwiek z konta online jeszcze zostało naruszone, zgłosić go natychmiast do wsparcia. Nawet jeśli można łatwo odzyskać dostęp do tego jeszcze warto, bo nie wiem gdzie „skradziony” rachunek miał czas użytkowania.

Na komputerze należy zainstalować niezawodne oprogramowanie antywirusowe ze świeżych baz danych lub nawet systematycznej kontroli systemu z lekkich Przenośny opcji. Jeśli z jakiegoś powodu na zainfekowanym komputerze zainstalowania lub uruchomienia takiego oprogramowania nie powiedzie się, należy pobrać program za pomocą innego urządzenia, a następnie spróbuj skopiować.

Jest możliwe, że dla pełnego zwrotu może wymagać, aby zresetować system. W tym przypadku trzeba dbać backup ważne dane dla ciebie. Korzyścią jest obecnie możliwe, aby zrobić na dowolnym urządzeniu, niezależnie od systemu operacyjnego.